#Produkttrends

Die Bedeutung der Zeitsynchronisation

Immer größere Datenmengen erfordern neue Lösungen

Immer mehr Digitalisierung bedeutet für die Wirtschaft eine große Herausforderung. Ständig wachsende Datenmengen müssen übertragen werden, und hier besteht immer auch die Gefahr von ungewollten Zugriffen, Manipulationen oder Industriespionage. Wo große Unternehmen sich für diesen Bereich Spezialisten leisten können, hapert es gerade im Mittelstand an Fachwissen und -kompetenz. Hier warnen längst auch Industrieverbände, Politik und Verfassungsschutz.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) bietet hier fachliche Unterstützung und Publikationen in verschiedenen Teilbereichen an, so beispielsweise mit den Broschüren „IT-Sicherheitsgesetz“, „Schutz kritischer Infrastrukturen – Risiko- und Krisenmanagement. Ein Leitfaden für Unternehmen und Behörden“ oder „Schutz kritischer Infrastruktur: Risikomanagement im Krankenhaus“ des Bundesamts für Bevölkerungsschutz und Katastrophenhilfe.

Auch der BSI-„Leitfaden zur IT-Forensik“ gibt Unternehmen und Behörden wertvolle Hinweise, was bei einer „IT-Security by Design“ von vorneherein bei der Architektur von IT-Systemen beachtet werden sollte. Dabei stellt die IT-Forensik eine Security-Unterdisziplin dar, wie Betriebsstörungen oder Fehlfunktionen einer IT-Infrastruktur erkannt, analysiert und behoben werden können.

Auch einige mittelständische Unternehmen beschäftigen sich bereits konkret mit Themen wie dem IT-Notfallmanagement in der Praxis. So beispielsweise die J. Schmalz GmbH aus Glatten, die für ihr IT-Sicherheitskonzept im Jahre 2015 den Sicherheitspreis des Landes Baden-Württemberg erhalten konnte und damit sicher beispielgebend für andere KMU´s in Deutschland sein kann.

Wie groß die Gefahr ist, ist vielen nicht bewusst. Dabei können Angriffe über das Internet nicht nur gesamte Produktionsprozesse lahmlegen, sondern gerade bei Energieversorgern oder Kraftwerksbetreibern zu einem großen Risiko für die gesamte Bevölkerung werden. Auch ein Grund, weshalb sich der Verfassungsschutz das Thema zu Eigen gemacht hat und 1999 das „Sicherheitsforum Baden-Württemberg - Die Wirtschaft schützt ihr Wissen“ ins Leben gerufen hat. Das ist ein unabhängiges Gremium aus Firmen, Verbänden, Forschungseinrichtungen, Kammern und Behörden. Mit diesem Sicherheitsforum soll der Technologievorsprung der baden-württembergischen Wirtschaft und Forschung vor Wirtschaftsspionage geschützt werden. Ziel ist es, Gefahren besser erkennen und Firmen zu schützen, vor allem kleine und mittelständische Unternehmen.

Denn die Digitalisierung der Wirtschaft und aller gesellschaftlichen Ebenen schreitet unaufhaltsam fort. Die Umsetzung der „Smart Energy“, einhergehend mit einer Dezentralisierung der Energieerzeugung in Verbindung mit mehr und mehr intelligenten Endgeräten („Internet of Things“), führt beispielsweise dazu, dass in den neu entstehenden Netzwerken eine Vielzahl von Steuer- und Endgeräten potenzielle Einfallstore für vielschichtige IT-Angriffe darstellen können. So sind unter anderem die öffentlichen Stadtwerke, also die elementar wichtigen Gas-, Wasser- und Stromversorger, empfindliche Bausteine einer funktionierenden Infrastruktur und daher besonders schützenswert.

Unter den Begriff „Smart Environment“ fallen auch Entwicklungen im Krankenhaussektor, wo neben einer Digitalisierung persönlicher Krankenakten derzeit zum Beispiel auch Überwachungssysteme zur videobasierten Sturzüberwachung eingeführt werden. Auch hier stellen die hierfür notwendigen Datenbanken und Rechenzentren neue Herausforderungen an die IT-Sicherheitsstandards.

Insbesondere bei produzierenden Betrieben setzt man sich derzeit intensiv mit Industrie 4.0, also der durchdringenden Vernetzung aller Wertschöpfungsketten, auseinander. Infolge der Erhebung und Auswertung einer nie gekannten Fülle an digitalen Daten, einer drastisch gesteigerten Produktionsflexibilität bis hin zur „1-Stück-Losgröße“ sowie die Verankerung dieser Prozesse in dafür geeigneten Hard- und Softwaresystemen gewinnt der Schutz dieser IT-Systeme damit in Zukunft voraussichtlich eine herausragende Bedeutung für die „Business Continuity“ dieser Unternehmen.

Dies sind nur einige Beispiele, wie das digitale Leben unser künftiges Leben beeinflussen wird und wo gravierende Gefährdungspotenziale für unsere Unternehmen und die gesamte Volkswirtschaft liegen könnten. So ist es unter Fachleuten mittlerweile eine anerkannte Erkenntnis, dass die Kriege der Zukunft sich vermehrt im Cyber-Space abspielen werden und Deutschland bereits heute ganz gezielt im Visier von beispielsweise russischen und chinesischen Organisationen steht. Auch staatliche Stellen haben bereits darauf reagiert und in den Bundes- und Landeskriminalämtern dafür neue, spezielle Fachabteilungen für Cyber-Kriminalität eingerichtet, die unter anderem die Arbeitsschwerpunkte Cyber-Ermittlungen, IT-Beweissicherung und Telekommunikations-Überwachung fortlaufend und mit steigender Tendenz bearbeiten. Auch Großkonzerne haben in der Regel schon Fachabteilungen für die IT-Schadensabwehr eingerichtet, doch ist es gerade der für Deutschland sehr wichtige und traditionell technologieorientierte Mittelstand, der sich dieser Gefahren oft noch nicht bewusst ist.

Bedeutung der Zeitsynchronisation

Im „Maßnahmenkatalog Hard- und Software – IT Grundschutz-Kataloge, M.4227 Einsatz eines lokalen NTP-Servers zur Zeitsynchronisation“ weist das BSI auf die Bedeutung der präzisen Zeitsynchronisation hin. So sei es „bei vernetzten Systemen wichtig, dass alle bei einem Vorgang betroffenen Rechner eine korrekte Systemzeit besitzen“. Darüber hinaus wird in dieser Publikation auch dargelegt, dass insbesondere bei der Auswertung von Protokollierungsinformationen, beispielsweise von Fehlermeldungen oder bei über mehrere Rechner verteilten Anwendungen, der korrekten Zeitsynchronizität eine elementare Bedeutung zukommt.

Es ist auch für den IT-Praktiker im Umfeld der „Industrie 4.0“ vermutlich einleuchtend, dass jeder Datenbankeintrag nur dann vollständig verwendbar ist, wenn auch der jeweilige Zeitstempel diesem Protokoll eindeutig und korrekt zugeordnet werden kann. Häufig greift man in der gängigen Betriebspraxis heute aber noch auf externe Zeitquellen wie den über Internet zugänglichen NTP-Zeitserver der Physikalisch-Technischen Bundesanstalt (PTB) in Braunschweig zurück. Doch sollte im Sinne einer IT-strategischen Sicherheitsarchitektur gegebenenfalls jeder physikalische Zugang zur Außenwelt besser vermieden werden. So kann ein Cybercrime-Delikt auch darin bestehen, dass ungewöhnliche Prozesse auf dem System laufen, die große Mengen an Datenressourcen in Anspruch nehmen, auch hierauf macht das BKA aufmerksam. Auch das BSI kommt im oben erwähnten Maßnahmenkatalog daher eher zu der Überzeugung, dass „alternativ lokale Zeitserver eingesetzt werden“ und „im Zweifelsfall (dann) dieser Lösung der Vorzug“ zu geben sei.

Empfehlungen für Zeitserver-Lösungen

Hier kann nochmals auf den „Leitfaden IT-Forensik“ des BSI verwiesen werden. Auf Seite 38ff. wird eingehend die „Bedeutung der Zeit“ dargelegt und auf Teilaspekte wie Zeitquellen, Zeitstempel oder auch die Sicherstellung einer zuverlässigen Zeitquelle im Detail hingewiesen.

Insbesondere bei letzterem Punkt wird bezüglich der strategischen Vorbereitung – also im Sinne der Systemarchitektur und der dafür notwendigen IT-Investitionen - dargelegt, dass es letztlich drei Ausbaustufen zur Gewährleistung der korrekten Systemzeit gibt. Die niedrige sollte zumindest eine Synchronisation des Computernetzwerkes unter Verwendung des Network Time Protokolls (NTP) ermöglichen, wobei bei externen Quellen nach wie vor die grundsätzliche Gefahr von störenden Vorfällen oder auch bewussten Angriffen besteht. Die mittlere Ausbaustufe bedeutet, dass der Systembetreiber ein zusätzliches Empfangsgerät in Form eines DCF-Empfängers in sein Computernetzwerk integrieren kann, wobei dieser Empfänger dann die Funksignale in ein intern verwendbares NTP-Paket umsetzt. Jedoch sind auch diese Funksignale und daraus generierte Datenpakete dann nicht vollständig gegen absichtliche Manipulationen geschützt. Wer ganz sicher gehen will, setzt daher auf die hohe Ausbaustufe: Hier wird vom BSI eine Kombination aus DCF- und GPS-Empfänger empfohlen, wobei die Zeitsteuergeräte dann zudem noch eine hochwertige, interne Zeitquelle beinhalten sollten. So ist es dann möglich, etwaige Zeitdifferenzen der beiden externen Quellen zu erkennen und den Anlagenbetreiber entsprechend zu warnen oder zumindest rechtzeitig die notwendigen Gegenmaßnahmen einzuleiten.

Hochwertige Zeitserver von MOBATIME

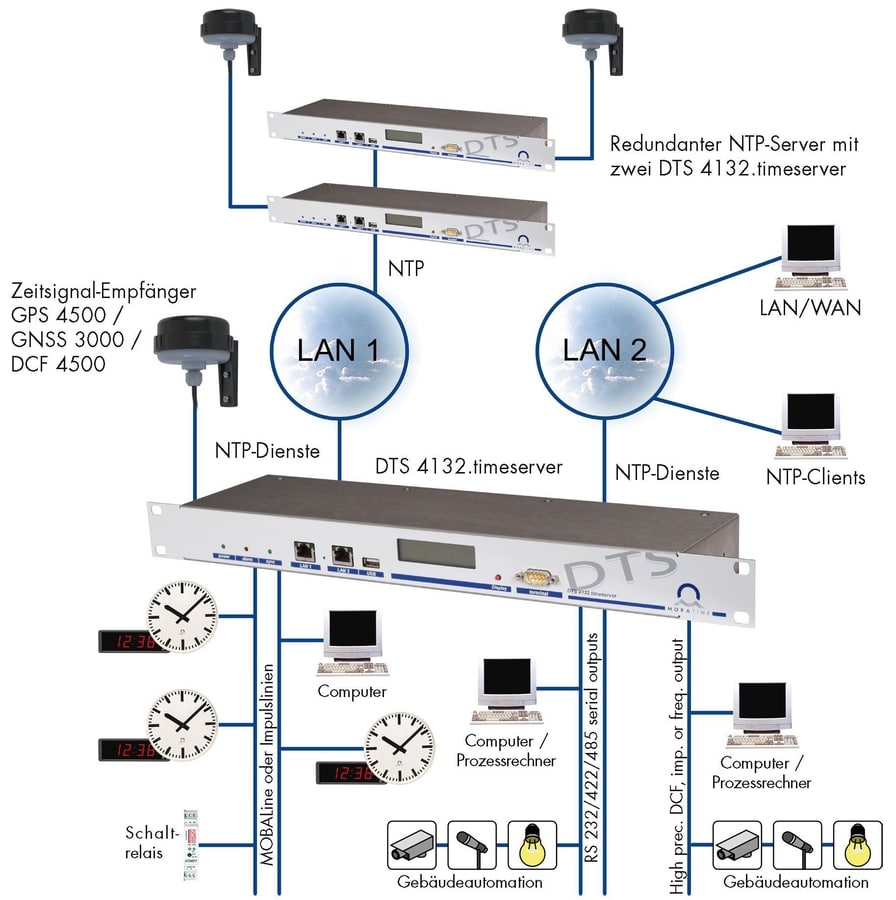

Die Firma Bürk Mobatime aus Schwenningen bietet seit nunmehr zehn Jahren hochwertige NTP-Zeitserver an, die sich in vielfältigen Anwendungsbereichen im Einsatz befinden. Insbesondere im Bereich kritischer Infrastrukturen hat sich über die Jahre eine Lösung bewährt, die eindeutig der hohen Ausbaustufe der BSI-Empfehlung entspricht.

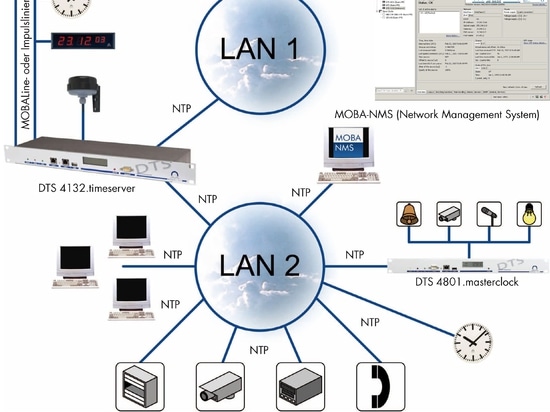

Die betreffenden Anlagenbetreiber – beispielsweise in der Automatisierungsebene von Kraftwerken - entscheiden sich, übrigens weltweit, häufig für eine Zeit-Systemarchitektur, die aus zwei redundanten NTP-Zeitservern mit jeweils einem GPS-Empfänger besteht. Die GPS-Empfänger referenzieren dabei nicht nur auf einen, sondern gleich mehrere Satelliten und sind daher diesbezüglich schon sehr ausfallsicher konfiguriert. Selbst wenn jedoch diese externen GPS-Funkzeitquellen ausfallen sollten, verfügt jeder Zeitserver nochmals über eine eigene, hochwertige und in der Regel quarzgestützte interne Zeithaltung. Beide Zeitserver sind dann, unabhängig vom anderen, stets mit dem IT-Netzwerk verbunden und als erste beziehungsweise zweite Zeitquelle bei den Netzwerkgeräten fest hinterlegt. Dabei stehen die beiden Zeitserver – unabhängig vom Netzwerk – noch direkt miteinander in Kontakt und stellen durch entsprechenden Abgleich und intelligenter Softwaretrimmung immer identische Zeitstempel sicher. Dadurch können bei einem Umschalten etwaige Zeitsprünge vermieden werden, auf die IT-Systeme ansonsten durchweg kritisch reagieren würden.

Auch Rechenzentren in universitären oder anderen, versorgungstechnischen Netzwerken, wie bei Stadtwerken, nutzen vermehrt diese Art der IT-Zeitsystemarchitektur und können dabei auf verschiedene Zeitserver-Produkte unseres Angebotsspektrums zurückgreifen. Die angebotenen Produkte unterscheiden sich dann, je nach gewünschtem Preis-Leistungsverhältnis, unter anderem in der Anzahl der LAN-Ports, bei der Ausprägung anderen, gegebenenfalls noch zusätzlich notwendiger Zeit-Schnittstellen oder auch durch die Qualität der internen Zeitbasis und „Holdover-Genauigkeit“. Für eine entsprechende Produktberatung oder weiterführende Informationen zum Thema „IT-Security“ stehen die Fachleute von Bürk Mobatime gerne zur Verfügung.

Autor: Stephan Herrmann, Geschäftsführer

Weiterführende Links und Literaturhinweise:

https://www.bsi.bund.de

http://www.sicher-im-netz.de

http://bitkom.org

http://bmwi.de

http://asw-online.de

http://www.bka.de

http://www.sicherheitsforum-bw.de/pb/,Lde/Startseite/Das+Sicherheitsforum+Baden_Wuerttemberg/Sicherheitspreis+2015

„Maßnahmenkatalog Hard- und Software – IT Grundschutz-Kataloge“ des Bundesamtes für Sicherheit in der Informationstechnik, 53133 Bonn.

„Leitfaden IT-Forensik“ des Bundesamtes für Sicherheit in der Informationstechnik, 53133 Bonn.

Broschüre „Cybercrime – Handlungsempfehlungen für die Wirtschaft in Fällen von Cybercrime“ des Bundeskriminalamtes, Referat SO41, 65173 Wiesbaden.